Un rootkit es un tipo de software que permite a un atacante obtener control sobre la computadora de una víctima. Se puede usar un rootkit para controlar de forma remota la máquina de la víctima, robar datos confidenciales o incluso lanzar ataques en otras computadoras. Los rootkits son difíciles de detectar y eliminar y, a menudo, requieren herramientas y experiencia especiales. ¿Cómo funcionan los rootkits? Los rootkits funcionan explotando vulnerabilidades en el sistema operativo o el software. Una vez que se instala el rootkit, se puede utilizar para obtener acceso a la máquina de la víctima. Los rootkits se pueden usar para controlar de forma remota la máquina de la víctima, robar datos confidenciales o incluso lanzar ataques en otras computadoras. Los rootkits son difíciles de detectar y eliminar y, a menudo, requieren herramientas y experiencia especiales. ¿Cuáles son los peligros de los rootkits? Los rootkits se pueden usar para controlar de forma remota la máquina de la víctima, robar datos confidenciales o incluso lanzar ataques en otras computadoras. Los rootkits son difíciles de detectar y eliminar y, a menudo, requieren herramientas y experiencia especiales. ¿Cómo puedo protegerme de los rootkits? Hay algunas cosas que puede hacer para protegerse de los rootkits. Primero, mantenga su sistema operativo y software actualizados. Esto ayudará a cerrar cualquier vulnerabilidad que puedan explotar los rootkits. En segundo lugar, utilice un programa antivirus y antimalware de buena reputación. Estos programas pueden ayudar a detectar y eliminar rootkits. Finalmente, tenga cuidado con los sitios web que visita y los archivos adjuntos de correo electrónico que abre. Los rootkits se pueden propagar a través de archivos adjuntos de correo electrónico maliciosos o sitios web infectados.

Si bien es posible ocultar el malware de una manera que engañe incluso a los productos antivirus/antispyware tradicionales, la mayoría del malware ya usa rootkits para ocultarse en lo profundo de su PC con Windows... ¡y se están volviendo cada vez más peligrosos! EN Rootkit DL3 - uno de los rootkits más avanzados jamás vistos en el mundo. El rootkit era estable y podía infectar sistemas operativos Windows de 32 bits; aunque se requerían derechos de administrador para instalar la infección en el sistema. Pero TDL3 ahora está actualizado y ahora puede infectar incluso versiones de Windows de 64 bits !

¿Qué es un rootkit?

El virus rootkit es sigiloso tipo de malware que está diseñado para ocultar la existencia de ciertos procesos o programas en su computadora de los métodos de detección convencionales para darle acceso privilegiado a este u otro proceso malicioso a su computadora.

Rootkits para Windows comúnmente utilizado para ocultar malware, como de un programa antivirus. Es utilizado con fines maliciosos por virus, gusanos, puertas traseras y spyware. Un virus combinado con un rootkit produce los llamados virus totalmente ocultos. Los rootkits son más frecuentes en el campo del software espía, y también los utilizan cada vez más los creadores de virus.

Actualmente, son un nuevo tipo de súper software espía que oculta y afecta directamente al núcleo del sistema operativo. Se utilizan para ocultar la presencia de un objeto malicioso en su computadora, como troyanos o keyloggers. Si la amenaza usa tecnología de rootkit para ocultarse, es muy difícil encontrar malware en su computadora.

Los rootkits en sí mismos no son peligrosos. Su único propósito es ocultar el software y los rastros que dejan en el sistema operativo. Ya sea software regular o malware.

Hay tres tipos principales de rootkits. El primer tipo, Rootkits de kernel »Por lo general, agregan su propio código a la parte del núcleo del sistema operativo, mientras que el segundo tipo,« Rootkits en modo usuario »Especialmente diseñado para que Windows se ejecute normalmente durante el inicio del sistema, o introducido en el sistema mediante el llamado 'cuentagotas'. El tercer tipo es Rootkits o bootkits MBR .

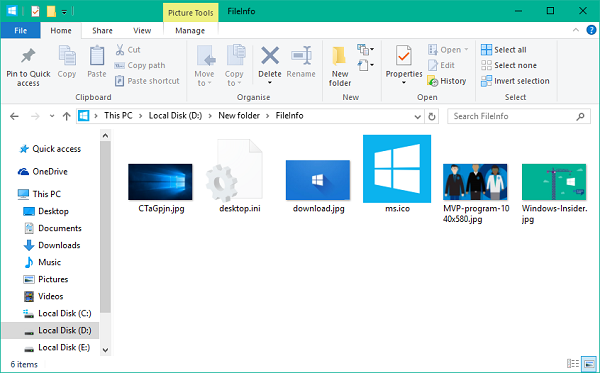

Cuando descubra que su AntiVirus & AntiSpyware está fallando, es posible que necesite ayuda buena utilidad Anti-Rootkit . Revalorizador de rootkits de Internos del sistema de Microsoft es una utilidad avanzada de detección de rootkits. Su salida enumera las inconsistencias de la API del registro y del sistema de archivos que pueden indicar la presencia de un rootkit en modo usuario o en modo kernel.

Informe del Centro de protección contra malware de Microsoft sobre amenazas de rootkit

El Centro de Protección contra Malware de Microsoft ha puesto a disposición para su descarga el Informe de Amenazas de Rootkit. El informe analiza uno de los tipos de malware más insidiosos que amenazan a las organizaciones e individuos en la actualidad, el rootkit. El informe explora cómo los atacantes usan los rootkits y cómo funcionan los rootkits en las computadoras afectadas. Esta es la esencia del informe, comenzando con lo que son los rootkits, para principiantes.

rootkit es un conjunto de herramientas que utiliza un atacante o creador de malware para obtener el control de cualquier sistema no seguro/desprotegido, que normalmente está reservado para el administrador del sistema. En los últimos años, el término 'ROOTKIT' o 'FUNCIONALIDAD DE ROOTKIT' ha sido reemplazado por MALWARE, un programa diseñado para tener un efecto no deseado en una computadora en funcionamiento. La función principal del malware es extraer en secreto datos valiosos y otros recursos de la computadora del usuario y proporcionarlos al atacante, lo que le otorga un control total sobre la computadora comprometida. Además, son difíciles de detectar y eliminar, y pueden permanecer ocultos durante mucho tiempo, posiblemente años, si no se detectan.

Entonces, naturalmente, los síntomas de una computadora pirateada deben enmascararse y tenerse en cuenta antes de que el resultado sea fatal. En particular, se deben tomar medidas de seguridad más estrictas para descubrir el ataque. Pero como se mencionó, una vez que se instalan estos rootkits/malware, sus capacidades ocultas dificultan su eliminación y los componentes que pueden descargar. Por este motivo, Microsoft ha creado un informe ROOTKITS.

El informe de 16 páginas describe cómo el atacante usa rootkits y cómo funcionan estos rootkits en las computadoras afectadas.

El único propósito del informe es identificar e investigar exhaustivamente el malware potencialmente peligroso que amenaza a muchas organizaciones, en particular a los usuarios de computadoras. También menciona algunas de las familias de malware comunes y destaca el método que utilizan los atacantes para instalar estos rootkits para sus propios fines egoístas en sistemas sanos. En el resto del informe, encontrará expertos que brindan algunas recomendaciones para ayudar a los usuarios a mitigar la amenaza que representan los rootkits.

Tipos de rootkits

Hay muchos lugares donde el malware puede instalarse en el sistema operativo. Entonces, básicamente, el tipo de rootkit está determinado por su ubicación donde realiza la subversión de la ruta de ejecución. Incluye:

- Rootkits en modo usuario

- Rootkits en modo kernel

- Rootkits MBR / bootkits

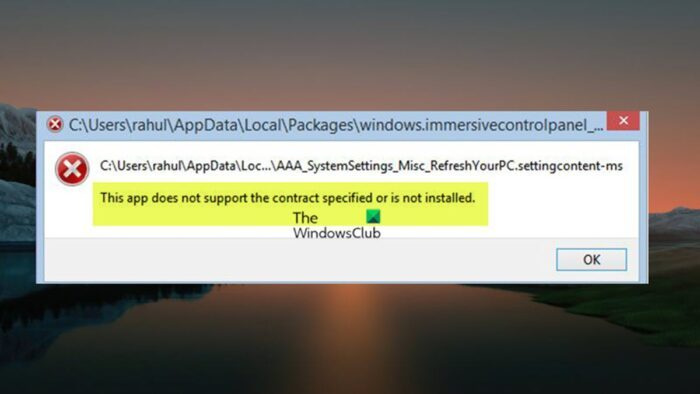

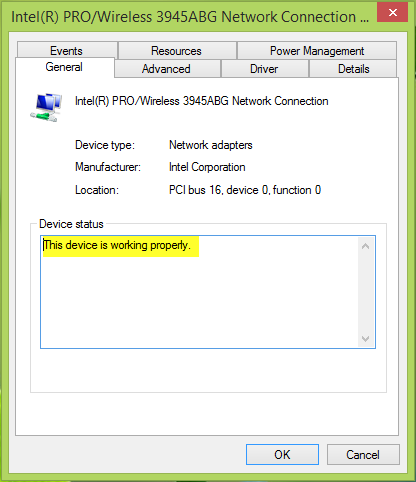

Las posibles consecuencias de descifrar un rootkit en modo kernel se muestran en la siguiente captura de pantalla.

barra de desplazamiento inferior falta cromo

Tercer tipo, modifique el registro de inicio maestro para tomar el control del sistema e iniciar el proceso de inicio desde el punto más temprano posible en la secuencia de inicio3. Oculta archivos, cambios de registro, evidencia de conexiones de red y otros posibles indicadores que pueden indicar su presencia.

Familias de malware conocidas que usan funciones de rootkit

- Win32 / Sinowal 13: una familia de malware de varios componentes que intenta robar datos confidenciales, como nombres de usuario y contraseñas para varios sistemas. Esto incluye intentos de robar datos de autenticación para varias cuentas FTP, HTTP y de correo electrónico, así como credenciales utilizadas para transacciones bancarias en línea y otras transacciones financieras.

- Win32 / Recorte 15 - Un troyano que descarga y ejecuta archivos arbitrarios. Los archivos descargados pueden ejecutarse desde el disco o insertarse directamente en otros procesos. Si bien la funcionalidad de las descargas varía, Cutwail generalmente descarga otros componentes de spam. Utiliza un rootkit en modo kernel e instala varios controladores de dispositivos para ocultar sus componentes a los usuarios afectados.

- Win32 / Rustock - Una familia multicomponente de troyanos de puerta trasera compatibles con rootkits, diseñada originalmente para ayudar a propagar el correo electrónico 'spam' a través de red de bots . Una botnet es una gran red de computadoras pirateadas controladas por un atacante.

Protección contra rootkits

Evitar la instalación de rootkits es la forma más eficaz de evitar infecciones de rootkits. Para hacer esto, debe invertir en tecnologías de seguridad como antivirus y firewalls. Dichos productos deben adoptar un enfoque integral para la protección utilizando la detección tradicional basada en firmas, la detección heurística, las capacidades de firma dinámica y receptiva y el monitoreo del comportamiento.

Todos estos conjuntos de firmas deben actualizarse utilizando el mecanismo de actualización automática. Las soluciones antivirus de Microsoft incluyen una serie de tecnologías diseñadas específicamente para proteger contra los rootkits, incluida la supervisión del comportamiento del kernel en tiempo real, que detecta e informa los intentos de modificar el kernel de un sistema vulnerable, y el análisis directo del sistema de archivos, que facilita la identificación y eliminación. conductores ocultos.

Si se descubre que un sistema está comprometido, puede ser útil una herramienta adicional para iniciar en un entorno conocido o confiable, ya que puede sugerir alguna acción correctiva adecuada.

En tales circunstancias

- Comprobador del sistema sin conexión (parte de Microsoft Diagnostics and Recovery Toolkit (DaRT))

- Windows Defender Offline puede ser útil.

Para más información, puede descargar el informe en formato PDF desde la página web Centro de descarga de Microsoft.

![CS:GO se congela en la inicialización del mundo [Solución de trabajo]](https://prankmike.com/img/games/FB/cs-go-stuck-on-initializing-world-working-fix-1.png)

![Error al iniciar el servicio CldFlt en Windows 11/10 [Solucionado]](https://prankmike.com/img/services/A8/the-cldflt-service-failed-to-start-in-windows-11/10-fixed-1.png)