La demanda de Internet puede llevar a algunos usuarios a cualquier lugar donde puedan acceder a puntos de acceso a Internet. Pero, ¿Pueden los piratas informáticos crear puntos de acceso falsos? En este artículo, responderemos a esta pregunta y explicaremos cómo los usuarios de Internet pueden evitar ser vulnerables a los puntos de acceso públicos y falsos. También le daremos consejos sobre cómo puede identificar puntos de acceso falsos.

Los delincuentes y los piratas informáticos maliciosos pueden aprovechar las lagunas en la industria de Internet para acceder a la privacidad de las personas y cometer delitos cibernéticos injustificados. Los usuarios de Internet necesitan saber cómo participar mientras usan puntos de acceso Wi-Fi públicos o incluso privados y aún así estar seguros siempre. Exploremos esta parte de la seguridad cibernética y veamos formas de evadir a los depredadores en línea que usan puntos de acceso para engañar a los usuarios sin saberlo.

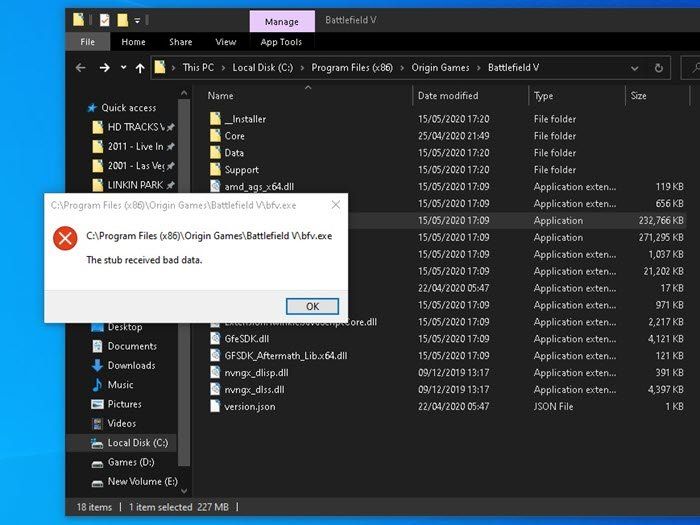

configuración del modo windows 7 xp

¿Qué es un punto de acceso falso y cómo puede identificarlo?

Un punto de acceso falso es una red inalámbrica maliciosa que los piratas informáticos pueden usar para atraer a los usuarios para que hagan clic o descarguen malware en sus teléfonos inteligentes o computadoras. Estos puntos de acceso suelen estar alrededor de lugares públicos como cafeterías, aeropuertos, terminales de autobuses, etc. Están configurados y parecen ser legítimos, lo que hace que algunos usuarios sean víctimas.

Para identificar un punto de acceso falso, primero verifique su nombre y vea qué tan 'real' se ve. Si tiene algún like' Wi-Fi gratis , punto de acceso gratuito , o cualquier nombre que no represente ningún negocio o establecimiento en el lugar donde se encuentra, entonces podría ser un punto de acceso falso. Otra forma de identificar una red Wi-Fi pública falsa es si no requiere una contraseña para acceder a ella. La mayoría de las empresas ofrecen contraseñas a sus clientes para acceder a sus puntos de acceso.

Puntos de acceso falsos, redes Wi-Fi públicas falsas o puntos de acceso públicos Evil Twin tienen la siguiente característica para ayudarlo a identificarlos.

- No tienen ningún código de acceso de seguridad o contraseñas.

- Su conexión es tan lenta que no puedes cargar páginas como una conexión más segura

- todos son gratis

- Tienen redireccionamientos de página que actúan como cebo para que los usuarios hagan clic en ellos.

- Imitan nombres que se asemejan a los de negocios cercanos, hoteles, etc.

Leer: Seguridad Wi-Fi al viajar

¿Pueden los piratas informáticos crear puntos de acceso falsos?

¡Sí! Los piratas informáticos pueden crear puntos de acceso falsos para ingresar a sus dispositivos y robar información crucial, como detalles de tarjetas de crédito, robar contraseñas, conversaciones, etc. También pueden instalar malware en su dispositivo o hacerse cargo de todas sus actividades en línea, incluido el cambio de contraseñas. En tal caso, algunos piratas informáticos solicitan un rescate para obtener el control total de su cuenta y contraseñas.

servicio host sysmain

Leer: Cómo los piratas informáticos roban sus contraseñas en su Wi-Fi .

¿Cómo puedo protegerme de puntos de acceso falsos?

Algunos usuarios han sido víctimas de puntos de acceso falsos o puntos de acceso públicos Evil Twin. Aquí hay algunos consejos para protegerse contra estos puntos críticos:

- Siempre sospeche cuando vea dos puntos de acceso que se parecen en lugares públicos, en el trabajo, en la escuela, etc. Si están asociados con un determinado negocio, pregunte a su personal. Si encuentra este punto de acceso en su lugar de trabajo, comuníqueselo a las personas a cargo.

- Usa un legítimo vpn para acceder a cualquier Wi-Fi de la que no estés seguro. Las VPN crean un nivel de encriptación entre un usuario y un sitio web. Los piratas informáticos pueden tener dificultades para interceptar su tráfico de datos en puntos de acceso falsos.

- Siempre apagar el Wi-Fi automático conexión en sus teléfonos inteligentes o computadoras. Esto evitará que su dispositivo se conecte a Wi-Fi público falso o Evil Twins automáticamente sin su conocimiento.

CONSEJO: Si accidentalmente o sin saberlo se conecta a un punto de acceso falso, desconéctese inmediatamente, conéctese a una red segura y cambie las contraseñas de sus sitios web prioritarios. Informe el asunto a sus instituciones financieras y oficiales de seguridad para tomar medidas adicionales. Siempre mantener alejados a los piratas informáticos de su computadora con Windows o cualquier otro dispositivo.

Esperamos que no seas la próxima víctima.

Leer:

cómo evitar que los equipos de microsoft abran

- El mejor software anti-hacker gratuito para Windows

- ¿Por qué alguien querría hackear mi computadora?

¿Los piratas informáticos pueden hackear su punto de acceso?

Sí. Los piratas informáticos pueden piratear su punto de acceso, enrutador y Wi-Fi e interceptar su navegación para obtener acceso a sus credenciales personales y financieras, como tarjetas de crédito, cuentas de redes sociales, aplicaciones bancarias, contraseñas, etc. Si sospecha que ha sido pirateado, pruebe el consejos que hemos destacado en esta publicación para volver a su seguridad en línea.

Relacionado: ¿Por qué se piratean los sitios web?

¿Alguien puede hackear un teléfono con solo un número de teléfono?

No. Nadie puede hackearte directamente con solo tu número de teléfono. Sin embargo, pueden acceder indirectamente a tu información si te llaman con números que parecen ser oficiales y te piden ciertos detalles. Pueden usar esos detalles para acceder a su cuenta en línea o aplicaciones bancarias.

Leer: Consejos de seguridad Wi-Fi : Precauciones a tomar en los puntos de acceso público.

![Marvel Snap sigue fallando en Steam [Corregido]](https://prankmike.com/img/games/DB/marvel-snap-keeps-crashing-on-steam-fixed-1.png)